La pluie tombait doucement sur le pavé, rendant la ruelle encore plus obscure. Alice referma son parapluie devant une petite porte en bois ornée d’un écriteau usé : « Le Cryptique ». C’était la première fois qu’elle venait ici. Une amie lui avait vanté l’atmosphère unique de ce bar caché, parfait pour travailler un peu ou simplement décompresser.

En descendant l’escalier qui menait au sous-sol, elle sentit la chaleur réconfortante du lieu l’envelopper. L’éclairage tamisé, les fauteuils en cuir et la musique de fond feutrée invitaient à la détente. Elle trouva une table discrète dans un coin et sortit son ordinateur portable, prête à jeter un œil à un projet urgent. Mais à peine avait-elle essayé de se connecter qu’elle se rendit compte que son téléphone et son ordinateur n’avaient aucun réseau.

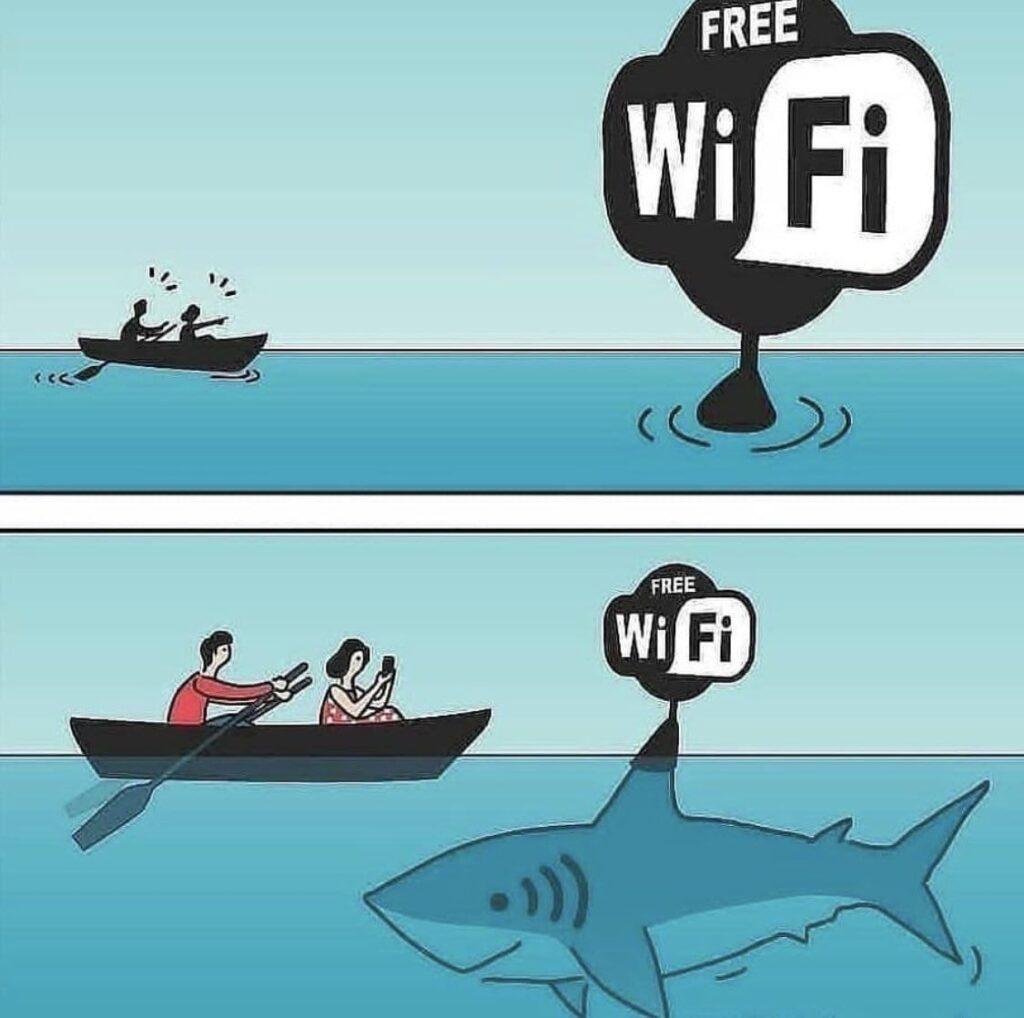

Alice soupira. Elle regarda autour d’elle et trouva enfin un signal Wi-Fi : « LeCryptique_Free ». Elle supposa que c’était le réseau du bar, même si elle n’avait pas vu d’indication. Sans hésiter, elle se connecta. Le portail captif qui s’ouvrit semblait légitime, et elle entra ses informations pour accéder à internet.

Mais ce n’était pas le Wi-Fi du bar.

Le Prédateur

Installé à une autre table, un homme dans la trentaine, vêtu d’une veste sombre et les yeux fixés sur son ordinateur, souriait imperceptiblement. Son pseudonyme en ligne était « ByteHunter ». Ce soir, il avait monté une opération simple, mais terriblement efficace : un point d’accès Wi-Fi malveillant, ou ce que les experts appellent une attaque « Evil Twin ».

Il avait choisi cet endroit précisément pour sa configuration. Le sous-sol du bar bloquait les signaux 4G, rendant presque indispensable l’utilisation du Wi-Fi. Grâce à un petit appareil qu’il avait apporté, un routeur portable paramétré pour imiter le réseau légitime du bar, il pouvait rediriger tout le trafic des victimes via son propre point d’accès. Les données des utilisateurs imprudents, comme Alice, arrivaient directement dans ses fichiers.

ByteHunter ne faisait pas cela pour s’amuser. Il avait un objectif précis : collecter des informations personnelles, des mots de passe, ou tout ce qui pouvait être vendu sur le marché noir numérique. Et ce soir, Alice venait de tomber dans le piège.

L’Erreur d’Alice

De son côté, Alice naviguait tranquillement. Elle avait consulté ses e-mails, téléchargé un fichier de son cloud, et ouvert une session sur une plateforme de gestion de projet. Tout semblait normal. Mais, derrière le rideau numérique, son activité était interceptée. ByteHunter capturait ses requêtes en temps réel grâce à un logiciel de type packet sniffer, analysant chaque connexion qu’elle établissait.

C’est alors qu’Alice reçut une notification étrange. Une demande d’authentification inhabituelle sur l’un de ses comptes, qui lui demanda de confirmer son mot de passe. Habituée à ce genre de requêtes, elle l’entra machinalement.

Ce fut la clé dont ByteHunter avait besoin.

En exploitant cette information, il se connecta à son compte, cherchant des données financières ou des informations sensibles. L’homme sourit : l’un de ses e-mails contenait une copie de sa carte d’identité. Bingo.

Le Soupçon

Alice commença à trouver étrange que son ordinateur ralentisse soudainement. En basculant sur son téléphone, elle remarqua une autre chose inquiétante : ses applications bancaires lui demandaient de réinitialiser son mot de passe. Cela ne lui était jamais arrivé auparavant.

Un doute naquit en elle. Elle se souvint d’un article qu’elle avait lu sur les dangers des réseaux Wi-Fi publics. Le scénario décrivait exactement ce qu’elle vivait : un réseau malveillant captant les données des utilisateurs connectés. Elle déconnecta immédiatement son ordinateur et son téléphone du réseau.

Regardant autour d’elle, elle remarqua l’homme avec son ordinateur. Il semblait concentré, les doigts tapant frénétiquement sur le clavier. Ses gestes nerveux et sa posture le trahissaient. Alice sentait que quelque chose n’allait pas.

La Riposte

Alice lança une application de sécurité installée sur son téléphone, conçue pour détecter les anomalies réseau. En quelques secondes, elle confirma que le réseau « LeCryptique_Free » était un faux point d’accès. En vérifiant auprès du serveur, elle apprit que le bar ne proposait pas de Wi-Fi public. Son cœur s’emballa.

Plutôt que de confronter directement le hacker, elle agissait vite. Elle activa un VPN pour protéger ses prochaines connexions et changea les mots de passe critiques via les données mobiles. Puis, elle utilisa une fonction de son application pour signaler l’activité suspecte. ByteHunter, bien qu’alerte à tout signal étrange, ne se rendit pas compte immédiatement que son réseau avait été identifié.

Alice avertit également le serveur, qui informa discrètement la sécurité. Quelques minutes plus tard, deux hommes en costume entrèrent dans le bar. Ils se dirigèrent calmement vers ByteHunter, qui comprit trop tard qu’il avait été repéré.

Leçon Apprise

La police cybercriminalité fut appelée, et ByteHunter fut interpellé. En fouillant son matériel, ils découvrirent une collection massive de données volées, prouvant ses activités frauduleuses.

Alice, encore sous le choc, rentra chez elle cette nuit-là avec une résolution claire : ne jamais se connecter à un réseau Wi-Fi public sans précaution. Elle partagea son expérience dans un long post sur son blog, détaillant les mesures qu’elle aurait dû prendre :

- Toujours utiliser un VPN : Même sur des réseaux fiables, un VPN chiffre les données et empêche leur interception.

- Vérifier la légitimité des réseaux : Demander au personnel du lieu le nom exact du réseau avant de s’y connecter.

- Désactiver le partage automatique : Certains appareils se connectent automatiquement à des réseaux déjà utilisés.

- Éviter les transactions sensibles sur un Wi-Fi public : Ne jamais entrer de mots de passe ou d’informations bancaires.

- Activer l’authentification à deux facteurs : Cela rend l’accès aux comptes plus difficile, même en cas de vol de mot de passe.

Ce soir-là, elle comprit que, dans l’ombre des réseaux Wi-Fi publics, le prix de la négligence était bien trop élevé.

Newsletter

Recevez ma newsletter mensuelle afin de ne rien rater. Inscrivez-vous ici :