Au précédent chapitre, nous avons vu pourquoi un VPN n’est pas forcément la solution que vous cherchez. L’un des principaux points négatifs des VPNs est que le trafic passe par une entreprise privée à but lucratif en qui vous devez accorder votre confiance.

Les outils que nous allons voir aujourd’hui palient à ce défaut et vous apporteront probablement la meilleure solution grand public pour protéger votre vie privée et votre anonymat. Ils vous permettront aussi d’accéder à des services cachés et à un internet parallèle : le darknet. Contrairement à l’internet conventionnel que l’on nomme clearnet, le darknet n’est accessible qu’en utilisant les outils appropriés.

Ces outils sont légaux. Vous avez le droit de les utiliser. En revanche, ce qui pourrait être illégal c’est ce que vous en faites. Par ailleurs, ces solutions sont performantes mais le risque zéro n’existe pas. Des personnes ayant commis des actes illégaux ont été retrouvées alors qu’elles utilisaient ces outils. Rien n’est garanti. Ne faites rien d’illégal. Je décline toute responsabilité.

Tor

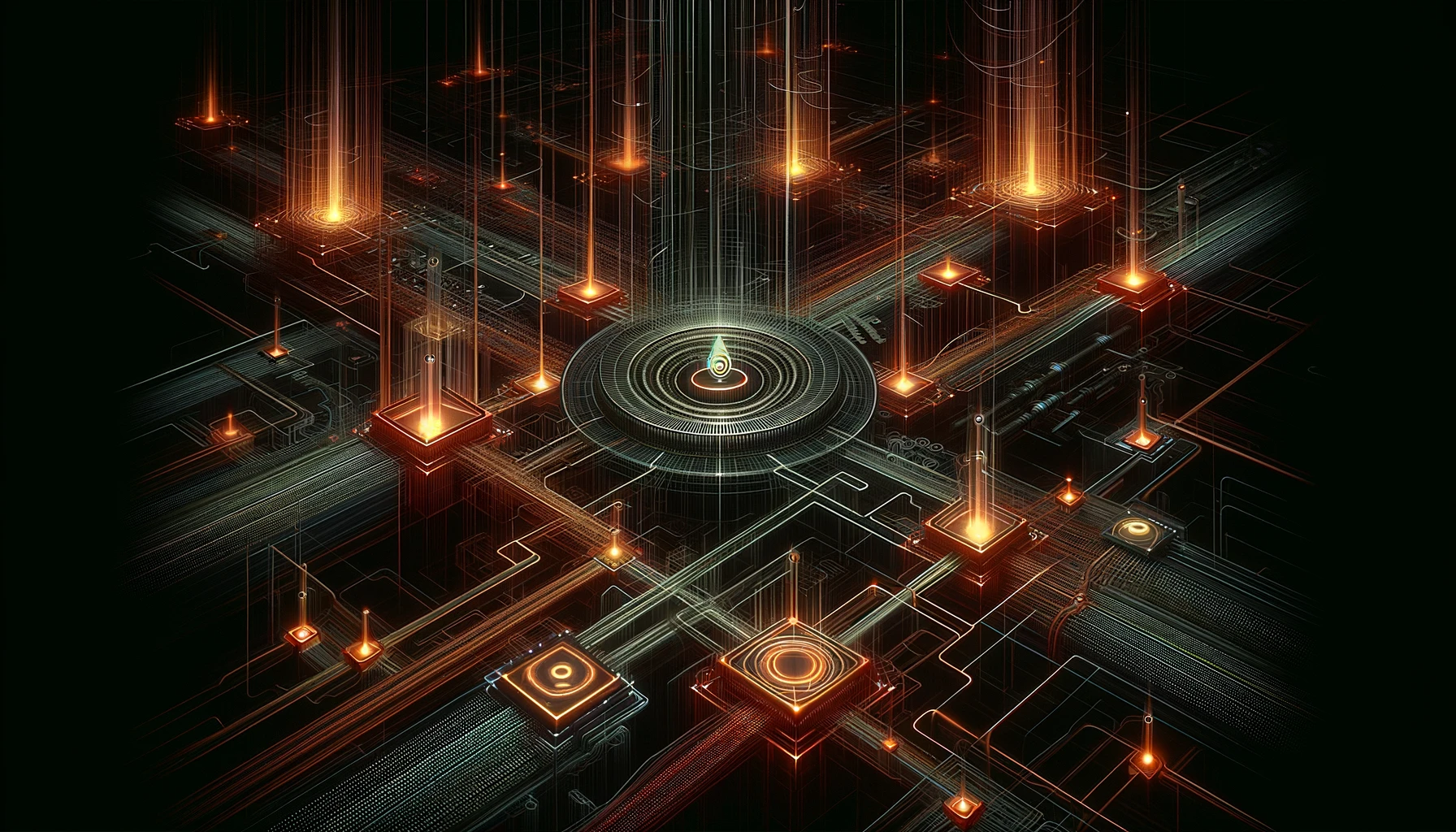

Tor est l’acronyme de The Onion Routing. Il s’agit d’un protocole permettant de protéger votre trafic réseau en le chiffrant plusieurs fois (comme un oignon, d’où le nom) et en le faisant passer par plusieurs relais afin de brouiller les pistes.

Concrètement, quand le système s’apprête à envoyer un paquet de données sur internet, il calculera une route passant par trois serveurs. Un serveur d’entrée, un relai intermédiaire et un relai de sortie. Le paquet sera chiffré à trois reprises, pour chaque serveur. Chaque couche comprendra les informations nécessaires pour aller au relai suivant. La première couche permettra donc au paquet d’aller au premier serveur. Ce dernier déchiffrera sa propre couche et découvrira quel sera le serveur suivant. Il ne connaitra pas la destination finale et ne pourra pas déchiffrer les autres couches. Puis le paquet sera envoyé au relai intermédiaire qui ne pourra connaître que le serveur d’entrée et celui de sortie. Et ainsi de suite jusqu’à destination, par exemple votre site web préféré. Pour le retour c’est la même chose, dans l’autre sens.

Ainsi, aucun des acteurs ne connaît simultanément le point de départ et d’arrivée, ni le chemin complet. Il est donc impossible de savoir d’où provient une connexion.

Pour accéder à Tor, l’option principale est d’utiliser le navigateur Tor Browser. Il s’agit d’un navigateur basé sur Firefox et modifié pour intégrer ce système.

Tor Browser est disponnible sur la plupart des systèmes d’exploitation, y compris sur Android. Toutefois, pour ce dernier je recommande Orbot qui a l’avantage d’être un proxy et de pouvoir faire passer l’entier du trafic réseau (et pas seulement le trafic web) à travers le réseau Tor. De manière générale, gardez les paramètres par défaut et n’installez aucun add-on afin de lutter efficacement contre le digital fingerprinting.

Tor est gratuit et opensource. Vous pouvez utiliser Tor pour naviguer normalement sur le clearnet ou l’utiliser pour accéder au darknet. Il s’agit de sites web inaccessibles sans l’utilisation de Tor. Ces sites ont des adresses longues et complexes se terminant par .onion. Pour plus de détails à ce sujet, je vous invite à consulter ce guide.

I2P

Une autre solution, légèrement différente, est le réseau anonyme I2P pour Invisible Internet Project. La particularité de ce projet est d’ajouter au réseau internet actuel une couche chiffrée, anonyme et en peer-to-peer (P2P). Il s’agit d’une couche supplémentaire permettant de communiquer, de partager des fichiers ou des informations, mais I2P ne permet pas d’accéder au clearnet. C’est un système complémentaire intéressant.

I2P est disponnible pour la majorité des systèmes d’exploitation, y compris Android.

Lokinet

Vous souvenez-vous de la messagerie Session ? Nous avons mentionné que cette messagerie utilisait Tor pour faire transiter les messages. En fait, c’est un peu simplifié. En réalité, Session utilise une version améliorée de Tor : Lokinet. Ce sont les mêmes développeurs derrière Session et Lokinet.

Comme Tor, Lokinet utilise l’onion routing. Mais le protocole et l’infrastruce sont différents. Entre autres, Lokinet fonctionne directement au niveau de la couche réseau de votre machine. Dès lors, l’entier du trafic réseau passe par Lokinet, et non juste le trafic web comme dans le cas de Tor.

Je vous invite à lire la FAQ de Lokinet qui répondra à la plupart de vos questions. Selon moi, Lokinet est la meilleure solution de ce guide. Evidemment, c’est gratuit et opensource.

Ce qu’il faut retenir

Pour aller encore plus loin dans la sécurité, l’anonymat et la vie privée, ainsi que pour accéder à la face cachée d’internet, tournez-vous vers les réseaux Tor, I2P et Lokinet. Toutefois, ne faîtes rien d’illégal car le risque zéro n’existe pas.

Newsletter

Recevez ma newsletter mensuelle afin de ne rien rater. Inscrivez-vous ici :

Salut AK1, tout d’abords, bravo pour ce site vraiment cool.

Ma question est la suivante : Après avoir installer Lokinet et en suivant toutes les étapes de démarrage, impossible après lancement d’avoir la co, j’utilise le service DNS : DNS0.eu Le soucis viendrait il de là ? Si tu est un habitué de Lokinet pourrait tu m’aider ?

Salut, merci pour tes encouragements 🙂

Difficile de te répondre comme ça. Je te propose de regarder directement avec les développeurs via Telegram https://t.me/Oxen_Community ou directement sur Github https://github.com/oxen-io/lokinet/issues.

En espérant que tu trouveras une solution 😉

[…] navigateurs comme Tor Browser, que l’on verra plus en détail au chapitre 18, LibreWolf ou Brave sont conçus pour limiter au mieux le fingerprinting. C’est à mon avis […]

[…] revanche, Tor ou Lokinet conservent les avantages des VPN tout en évitant leurs inconvénients. Ils permettent de partager […]

[…] de Tor avec SimpleX est une option, permettant de masquer son adresse IP et d’ajouter une couche […]

[…] Tor : réseau de communication anonyme qui chiffre et redirige votre trafic via plusieurs nœuds. […]